En esta pestaña se pueden definir reglas tradicionales de filtrado de tráfico TCP/IP. Adaptive Defense 360 extrae el valor de ciertos campos de las cabeceras de cada paquete que reciben o envían los equipos protegidos y explora el listado de reglas introducido por el administrador. Si alguna regla coincide con el tráfico examinado se ejecuta la acción asociada.

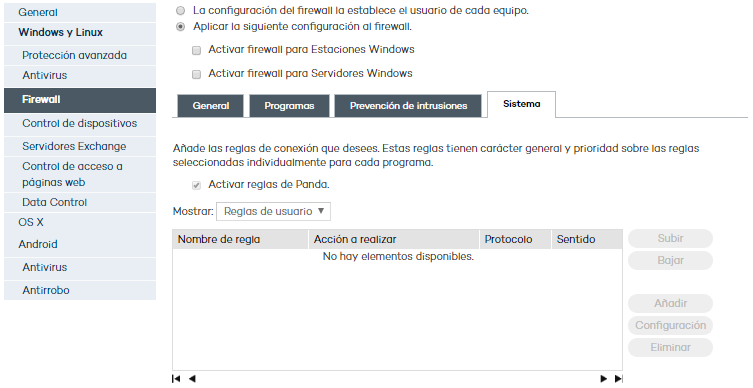

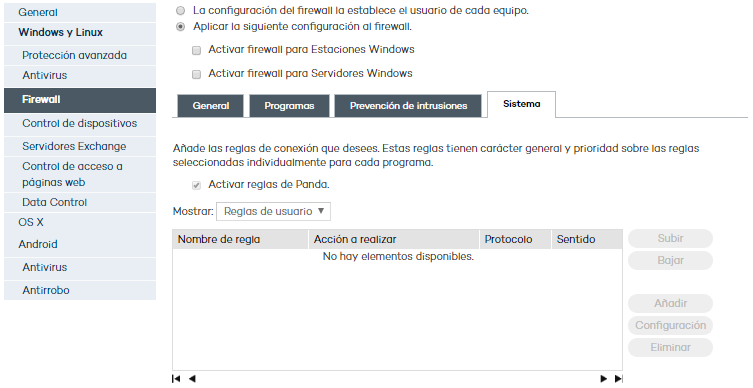

Mediante las reglas de sistema se pueden establecer reglas de conexión que afectarán a todo el sistema, independientemente del proceso que las gestione, y son prioritarias con respecto a las reglas configuradas anteriormente para la conexión de los programas a la red.

Para desarrollar una correcta estrategia de protección frente a tráfico no deseado o peligroso es necesario seguir los pasos mostrados a continuación, en el orden que se indica:

Establece la acción por defecto del cortafuegos en Acción por defecto, situada en la pestaña Programas.

- Permitir acceso establece la estrategia de permitir las conexiones que no hayan sido definido su comportamiento mediante reglas en el siguiente paso. Por la misma razón expuesta anteriormente en la pestaña Programas, este es el modo básico de configuración: todas las conexiones no descritas mediante reglas vistas más adelante en el paso 2 serán aceptadas.

- Denegar acceso establece la estrategia de denegar las conexiones que no haya sido definido su comportamiento mediante reglas en el siguiente paso. Por la misma razón expuesta anteriormente en la pestaña Programas, este es el modo avanzado de configuración: todas las conexiones no descritas mediante reglas vistas más adelante en el paso 2 serán automáticamente denegadas.

Haz clic en el botón Añadir para agregar reglas que describen conexiones de forma específica junto a una acción asociada.

El orden de las reglas en la lista no es aleatorio, su aplicación se evalúa en orden descendente y, por lo tanto, al desplazar una regla hacia arriba o abajo en la lista, se modificará la prioridad en su aplicación.

A continuación se describen los campos que forman una regla de sistema:

Nombre de regla: nombre de la regla. No se admiten repetidas

Acción a realizar: Establece la acción que ejecutará Adaptive Defense 360 si la regla coincide con el tráfico examinado.

Permitir: permite el tráfico

Denegar: bloquea el tráfico. Se hace un Drop de la conexión

Sentido: establece la dirección del tráfico para protocolo orientados a conexión como TCP

Salientes: trafico saliente

Entrantes: trafico entrante

Zona

Protocolo: permite especificar el protocolo de la regla. Según el protocolo elegido el campo local ports cambiará para ajustarse a sus características:

TCP

UDP

ICMP

IP Types

Puertos locales / Servicios / Protocolos: dependiendo del tipo de protocolo elegido se mostrará un campo u otro:

Puertos locales: permite especificar los puertos locales de TCP y UDP. Se muestra un desplegable con los puertos más comunes y un campo personalizado para agregar cualquier puerto entre el rango 0-65535. Para introducir varios puertos independientes es necesario separarlos por comas. En caso de querer utilizar rangos es necesario utilizar el guión. (Ej: 80, 25, 120-134).

Servicios: permite especificar el subtipo de mensaje ICMP.

Protocolos: permite especificar el protocolo de nivel superior que viajará en el paquete IP examinado.

Temas relacionados

Configuración general del firewall