Haciendo clic en los distintos elementos del panel Programas maliciosos y exploits o en Programas maliciosos y exploits dentro del panel Clasificación de todos los programas ejecutados y analizados, se mostrará el listado de las amenazas encontradas en los equipos protegidos con Adaptive Defense .

Selecciona Programas maliciosos.

Por defecto, la opción seleccionada es programas maliciosos.

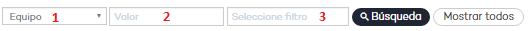

En la parte superior se encuentra la herramienta de búsqueda:

El filtro (1) restringe la búsqueda indicada en la caja de texto (2):

Equipo: la cadena de búsqueda se aplicará sobre el nombre del equipo.

Nombre: la cadena de búsqueda se aplicará sobre el nombre del malware.

Fecha: la cadena de búsqueda se aplicará sobre la fecha de la detección.

MD5: Hash de identificación del archivo

Origen de la infección: la cadena de búsqueda se aplicará al equipo origen de la infección, y en cualquiera de los siguientes campos:

Nombre del equipo origen de la infección.

IP del equipo origen de la infección.

Usuario origen de la infección.

El filtro (3) muestra las amenazas que satisfagan los criterios seleccionados:

Ejecutado: el malware se llegó a ejecutar y equipo está infectado.

No Ejecutado: malware detectado por la protección contra vulnerabilidades.

Bloqueado: malware conocido por Adaptive Defense y bloqueada su ejecución.

Permitido por el usuario: malware conocido por Adaptive Defense pero su ejecución fue permitida por el usuario.

Acceso a ficheros de datos: el malware realizó accesos a disco para recoger información del equipo o para crear ficheros y los recursos necesarios para su ejecución

Comunicaciones: el malware abrió sockets de comunicación con cualquier máquina, incluido localhost

Eliminado.

Desinfectado: el fichero fue desinfectado por el antivirus.

Enviado a cuarentena: el fichero no es desinfectable y se envió a cuarentena.

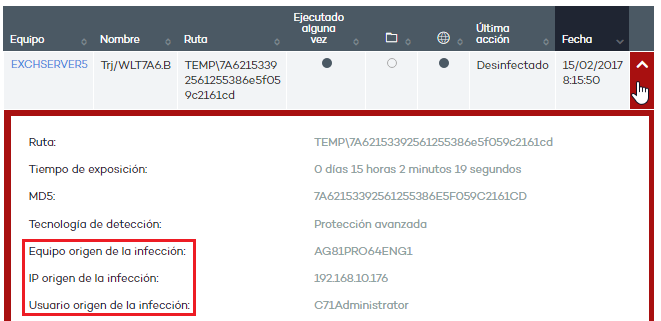

Los campos de la tabla son los siguientes:

Equipo: dispositivo donde se realizó la detección.

Nombre: nombre del malware.

Ruta: ruta completa donde reside el fichero infectado.

Ejecutado alguna vez: el malware se llegó a ejecutar.

Ha accedido a datos: la amenaza ha accedido a ficheros que residen en el equipo del usuario.

Se ha comunicado con equipos externos: la amenaza se comunica con equipos remotos para enviar o recibir datos.

Última acción: acción aplicada sobre el malware (bloquear, permitir, enviar a cuarentena, eliminar, desinfectar, permitir por el usuario

Riesgo: el riesgo será alto, medio o bajo, en función de si el malware se ha ejecutado, ha accedido a datos y/o se ha comunicado con el exterior y su actividad (acceso a datos o conexiones exteriores).

Fecha: fecha de la detección del malware en el equipo

Utilizando el desplegable situado en el margen derecho, accederás a datos concretos sobre el equipo, como, por ejemplo, tiempo de exposición al malware, tecnología de detección utilizada, dirección IP y usuario origen de la infección, además de información sobre el ciclo de vida del malware detectado y el número de veces que ha aparecido el malware en el parque informático.

Además, desde aquí podrás:

Establecer que el malware no vuelva a ser detectado

Establecer que además de no volver a ser detectado, el elemento sea restaurado.

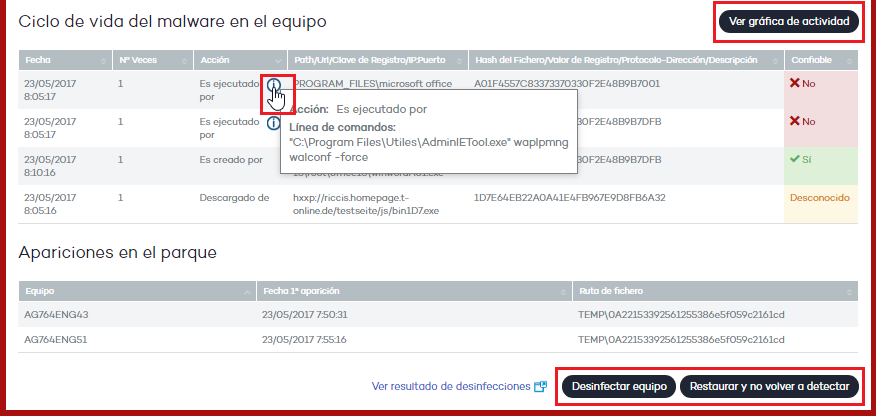

Utiliza el gráfico de actividad para tener acceso visual a las acciones generadas por la amenaza.

Si

haces clic sobre el icono  situado en la columna Acción, se mostrará la línea de comandos y parámetros de ejecución.

Estos datos puedes copiarlos, seleccionando el texto y utilizando la opción

Copiar-Pegar del menú contextual (botón derecho).

situado en la columna Acción, se mostrará la línea de comandos y parámetros de ejecución.

Estos datos puedes copiarlos, seleccionando el texto y utilizando la opción

Copiar-Pegar del menú contextual (botón derecho).

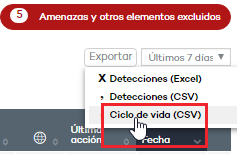

Si lo deseas, puedes exportar esta información. Para ello, utiliza la opción de exportar el ciclo de vida del malware en formato .csv. La encontrarás en la parte superior derecha de la ventana: