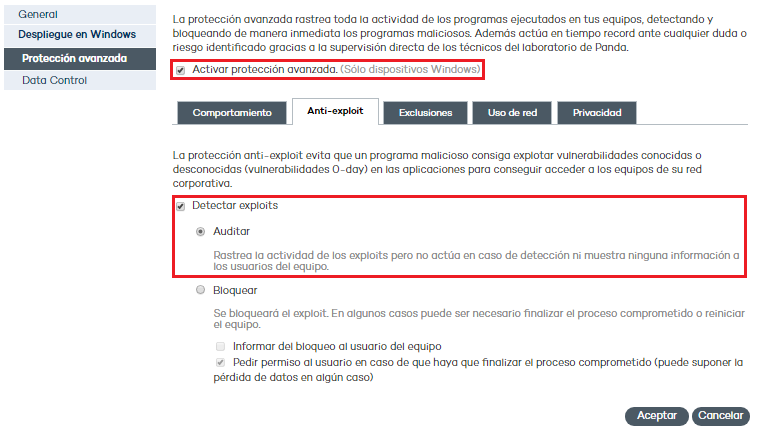

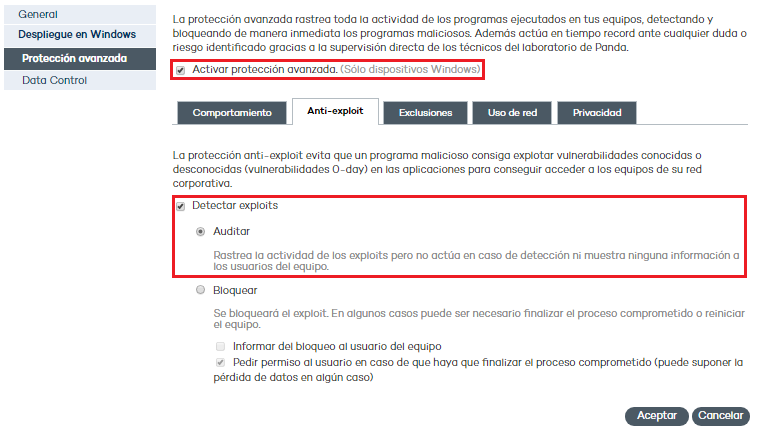

Una vez activada la protección avanzada y la protección anti exploit, las acciones que se pueden realizar sobre los exploits varían.

Si el administrador selecciona la opción Auditar, se notificará en la consola Web la detección del exploit pero no se tomarán acciones contra él ni se informará al usuario del equipo.

La notificación también puede producirse vía correo electrónico según la configuración que el administrador haga de las alertas locales y por correo electrónico a través de la opción Preferencias del botón de configuración general.

Al tratarse de una mera notificación, esta configuración es poco recomendable y conviene modificarla para que la protección anti exploit sea realmente efectiva.

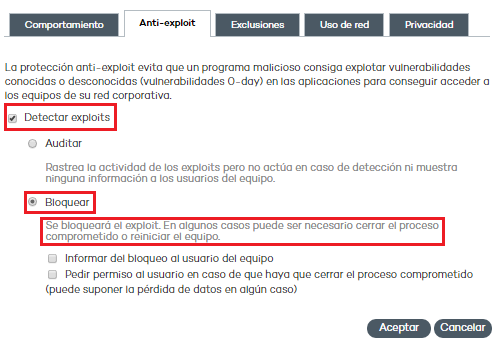

Esta modificación permitirá a la protección anti exploit no solo notificar la detección sino poner en marcha medidas de resolución para evitar que el atacante continúe comprometiendo la aplicación afectada del equipo y, por extensión, la seguridad de la red informática.

Marca la casilla Detectar exploits.

Selecciona Bloquear.

Por defecto, la protección anti exploit tratará de bloquear el ataque sin requerir ninguna intervención por parte del usuario final. Puede requerir reinicio o el cierre del proceso afectado por el exploit.

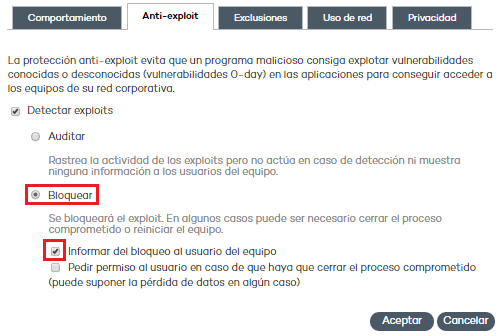

Marca la casilla correspondiente si quieres que el usuario del equipo afectado por el exploit sea informado.

Si seleccionas esta opción, será el usuario del equipo quien autorizará o no el cierre del proceso comprometido por el exploit.

Esta opción resulta muy útil para que el usuario pueda salvar la información crítica antes de que se produzca el cierre del proceso o el reinicio del equipo.

Importante:

Importante:

El proceso de bloqueo y eliminación del exploit no culmina hasta que o bien se cierra el proceso o bien se reinicia el equipo. Es importante tener en cuenta que los exploit se alojan en la memoria del equipo y continúan ejecutando código malicioso, por lo que, lógicamente, hasta que no se produzca el reinicio o el cierre del proceso, en el panel de elementos maliciosos y exploit de la consola Web continuará mostrándose la notificación de detección de exploit.

Temas relacionados

Configuración de la protección avanzada

Ejemplos de explotación de vulnerabilidades