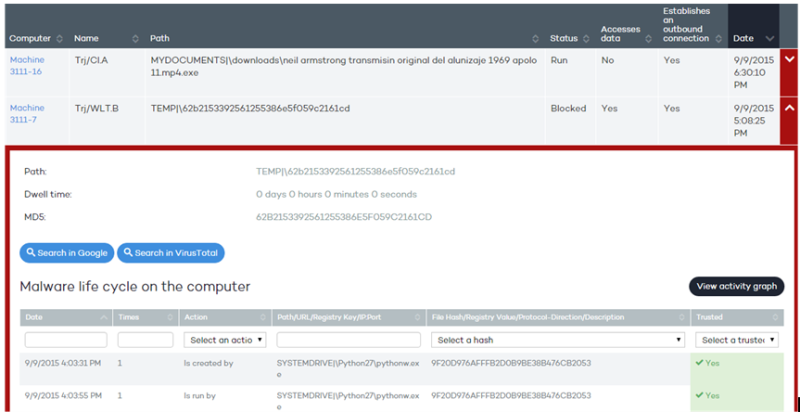

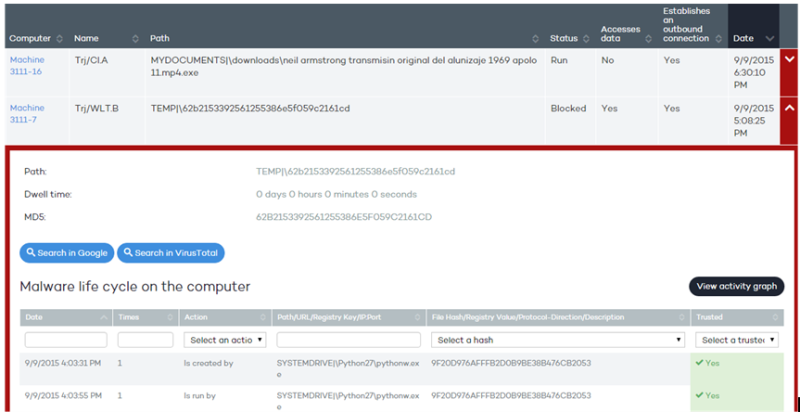

Desde la ventana Estado podemos acceder a los listados de amenazas detectadas seleccionando los paneles de la sección Actividad del panel de control. Después, desplegando cualquiera de ellas obtenemos una tabla con información detallada de su actividad.

Los campos incluidos para describir de forma general la amenaza son:

MD5 del malware: Adaptive Defense muestra el hash del malware para su posterior consulta en VirusTotal o Google.

Ruta del malware: Path del ejecutable que contiene el malware.

Tiempo de exposición: Tiempo que la amenaza ha permanecido en el sistema sin clasificar.

Ciclo de vida del malware en el equipo: Es una tabla con el detalle de cada una de las acciones desencadenadas por la amenaza.

En la tabla de acciones de la amenaza solo se incluyen aquellos eventos relevantes, ya que la cantidad de acciones desencadenadas por un proceso es tan alta que impediría extraer información útil para realizar un análisis forense.

El contenido de la tabla se presenta inicialmente ordenado por fecha, de esta forma es más fácil seguir el curso de la amenaza.

Se incluyen dos botones para profundizar la búsqueda en Internet mediante el buscador Google y en la web de Virustotal.

En la tabla de acciones de la amenaza solo se incluyen aquellos eventos relevantes, ya que la cantidad de acciones desencadenadas por un proceso es tan alta que impediría extraer información útil para realizar un análisis forense.

El contenido de la tabla se presenta inicialmente ordenado por fecha, de esta forma es más fácil seguir el curso de la amenaza.

A continuación se detallan los campos incluidos en la tabla de acciones:

Fecha: fecha de la acción.

Nº veces: número de veces que se ejecutó la acción. Una misma acción ejecutada varias veces de forma consecutiva solo aparece una vez en el listado de acciones con el campo Nº veces actualizado.

Acción: acción realizada.

Path/URL/Clave de Registro /IP:Puerto: es la entidad de la acción. Según sea el tipo de acción podrá contener:

Clave del registro: para todas las acciones que impliquen modificación del registro de Windows.

IP:puerto: para todas las acciones que impliquen una comunicación con un equipo local o remoto.

Path: para todas las acciones que impliquen acceso al disco duro del equipo.

URL: para todas las acciones que impliquen el acceso a una URL.

Hash del Fichero/Valor del Registro /Protocolo-Dirección/Descripción: es un campo que complementa a la entidad. Según sea el tipo de acción podrá contener:

Hash del Fichero: para todas las acciones que impliquen acceso a un fichero.

Valor del Registro: para todas las acciones que impliquen un acceso al registro.

Protocolo-Dirección: para todas las acciones que impliquen una comunicación con un equipo local o remoto. Los valores posibles son:

TCP

UDP

Bidirectional

UnKnown

Descripción

Confiable: el fichero está firmado digitalmente.

Para localizar las acciones que más nos interesen del listado disponemos de una serie de filtros en la cabecera de la tabla.

Algunos de los campos son de tipo texto y otros son desplegables. Las búsquedas textuales son flexibles y no requieren del uso de comodines para buscar dentro de cadenas de texto.

Temas relacionados

Sujeto y predicado en las acciones