En este listado se muestra una tabla con aquellos ficheros cuya clasificación no ha finalizado pero en cuya ejecución Adaptive Defense ha detectado algún riesgo.

Estos ficheros son bloqueados durante el tiempo empleado en su clasificación.

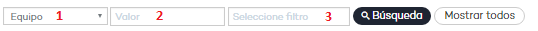

En la parte superior se encuentra la herramienta de búsqueda, que permite elegir entre los elementos bloqueados en el momento actual y un histórico de todos los elementos bloqueados hasta la fecha:

El control (1) restringe la búsqueda indicada en la caja de texto (2) al campo seleccionado:

Equipo: la cadena de búsqueda se aplicará sobre el nombre del equipo.

Nombre: la cadena de búsqueda se aplicará sobre el nombre del fichero bloqueado.

Fecha: la cadena de búsqueda se aplicará sobre la fecha del bloqueo.

MD5: la cadena de búsqueda se aplicará sobre el digest que representa al fichero bloqueado.

Origen de la infección: la cadena de búsqueda se aplicará al equipo origen de la infección.

El control (3) permite filtrar el listado por el modo de protección de Adaptive Defense que provocó el bloqueo (Lock o Hardening) y por el comportamiento mostrado por el proceso (Acceso a ficheros de datos, Comunicaciones), solo para aquellos elementos que haya sido permitida su ejecución con anterioridad y sus acciones hayan quedado registradas en el sistema.

Los campos de la pestaña Bloqueados actualmente son los siguientes:

Equipo: Nombre del equipo donde se encontró el fichero desconocido.

Nombre: nombre del fichero desconocido.

Ruta: indica dónde se ha detectado el fichero desconocido.

Ha accedido a datos: el fichero desconocido ha accedido a ficheros que residen en el equipo del usuario.

Se ha comunicado con equipos externos: el fichero desconocido se comunica con equipos remotos para enviar o recibir datos.

Modo de protección: especifica el modo en el que se encontraba la protección en el momento de la detección del fichero desconocido.

Probabilidad de que sea malicioso: Media, Alta, Muy Alta.

Fecha: fecha en la que se detectó por primera vez el fichero desconocido.

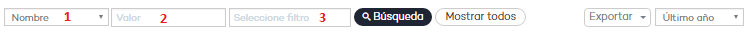

El control (1) restringe la búsqueda indicada en la caja de texto (2) al campo seleccionado:

Equipo: la cadena de búsqueda se aplicará sobre el nombre del equipo.

Nombre: la cadena de búsqueda se aplicará sobre el nombre del fichero bloqueado.

Fecha: la cadena de búsqueda se aplicará sobre la fecha del bloqueo.

MD5: la cadena de búsqueda se aplicará sobre el digest que representa al fichero bloqueado.

El control (3) permite filtrar el listado por diversos criterios, mostrados a continuación:

Lock: modo de protección avanzada cuando se produjo el bloqueo.

Hardening: modo de protección avanzada cuando se produjo el bloqueo.

Acceso a ficheros de datos: el fichero desconocido accedió a ficheros que residen en el equipo del usuario.

Comunicaciones: el fichero desconocido se comunicó con equipos remotos para enviar o recibir datos.

Bloqueado: el fichero desconocido fue bloqueado.

Reclasificado a GW: el fichero desconocido fue reclasificado como Goodware.

Reclasificado a MW: el fichero desconocido fue reclasificado como Malware.

Reclasificado a PUP: el fichero desconocido fue reclasificado como PUP.

Excluido: el fichero desconocido ha sido desbloqueado / excluido por el administrador para permitir su ejecución.

No excluido: el fichero desconocido no ha sido desbloqueado / excluido por el administrador.

Los campos de la pestaña Historial son los siguientes:

Equipo: nombre del equipo donde se encontró el fichero desconocido.

Nombre: nombre del fichero desconocido.

Ruta: indica dónde se ha detectado el fichero desconocido.

Acción: acción ejecutada:

Bloqueado: el fichero desconocido fue bloqueado.

Reclasificado a GW: el fichero desconocido fue reclasificado como Goodware.

Reclasificado a MW: el fichero desconocido fue reclasificado como Malware.

Reclasificado a PUP: el fichero desconocido fue reclasificado como PUP.

Ha accedido a datos: amenaza ha accedido a ficheros que residen en el equipo del usuario.

Se ha comunicado con equipos externos: la amenaza se comunica con equipos remotos para enviar o recibir datos.

Modo de protección: especifica el modo en el que se encontraba la protección en el momento del bloqueo.

Excluido: Se indica si el elemento fue excluido o no de la monitorización.

Probabilidad de que sea malicioso: Media, Alta, Muy Alta.

Fecha.

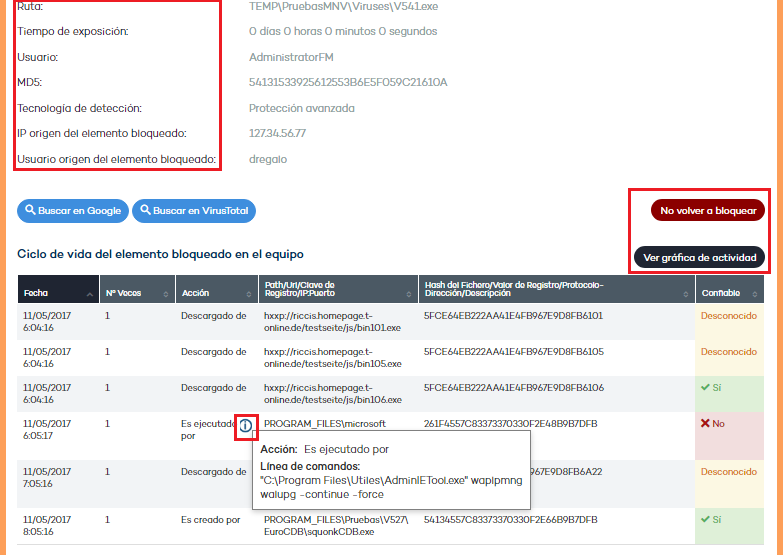

Utilizando el desplegable situado en el margen derecho, accederás a datos concretos sobre el equipo, como, por ejemplo, la dirección IP y usuario origen de la infección, además de a información sobre el ciclo de vida del malware detectado y el número de veces que ha aparecido el malware en el parque informático.

Si lo deseas, podrás utilizar la opción No volver a bloquear para que en el futuro el elemento no sea bloqueado de nuevo. También podrás acceder al gráfico de actividad, que representa de forma visual las acciones generadas por la amenaza.

Si haces

clic sobre el icono  situado

en la columna Acción,

se mostrará la línea de comandos y parámetros de ejecución. Estos datos

puedes copiarlos, seleccionando el texto y utilizando la opción Copiar-Pegar

del menú contextual (botón derecho).

situado

en la columna Acción,

se mostrará la línea de comandos y parámetros de ejecución. Estos datos

puedes copiarlos, seleccionando el texto y utilizando la opción Copiar-Pegar

del menú contextual (botón derecho).

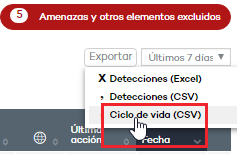

Si lo deseas, puedes exportar esta información. Para ello, utiliza la opción de exportar el ciclo de vida del malware en formato .csv. La encontrarás en la parte superior derecha de la ventana: