Adaptive Defense 2.4.1

Facilidades en la fase de análisis forense:

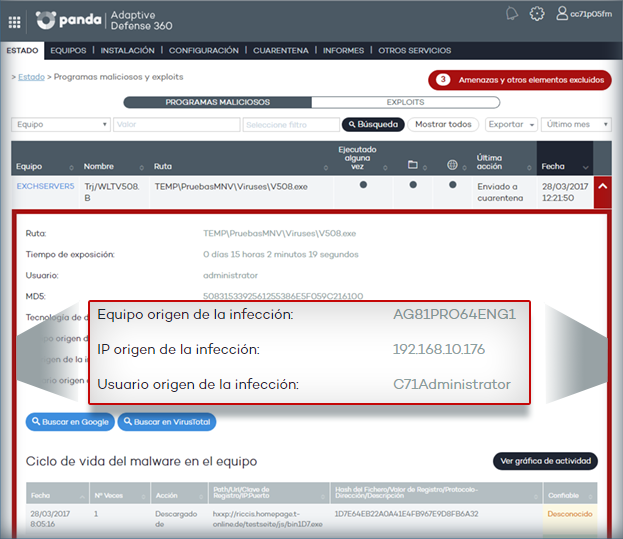

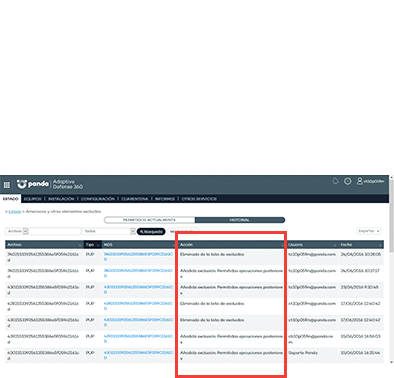

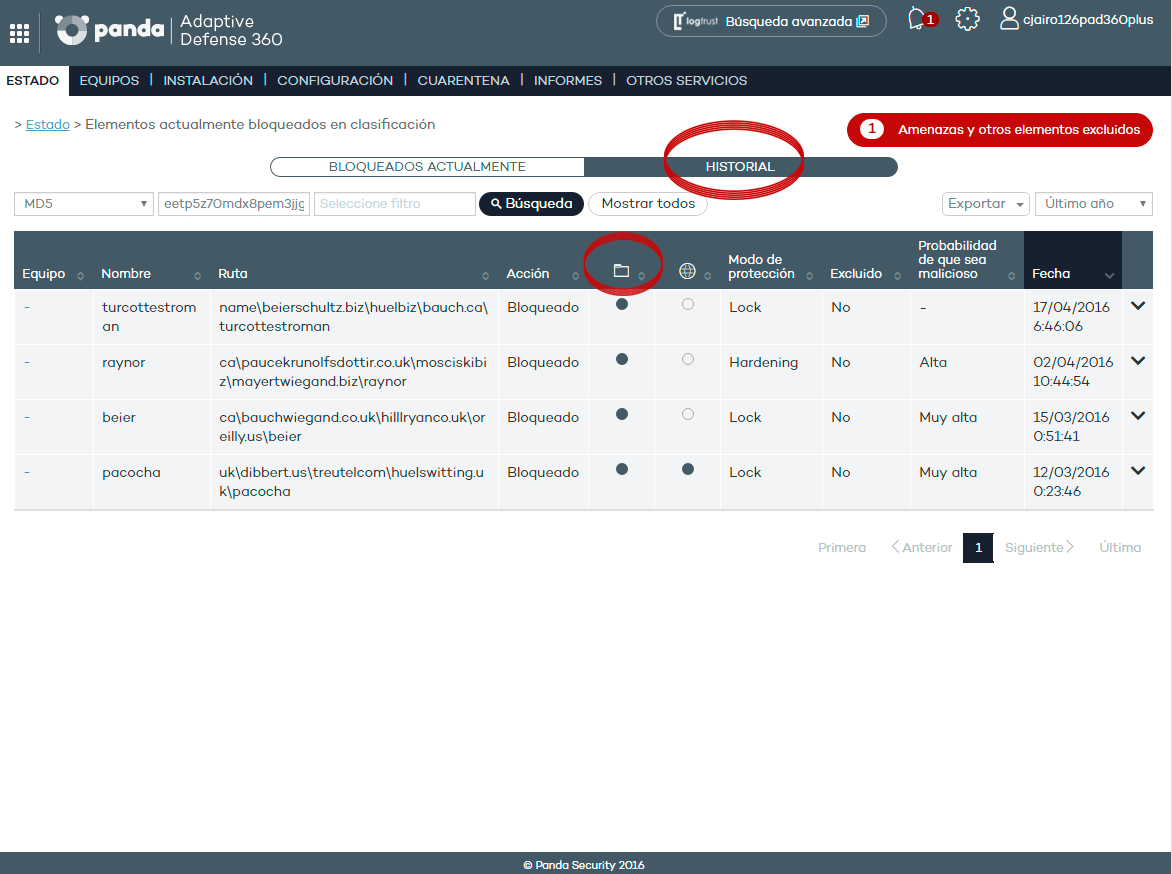

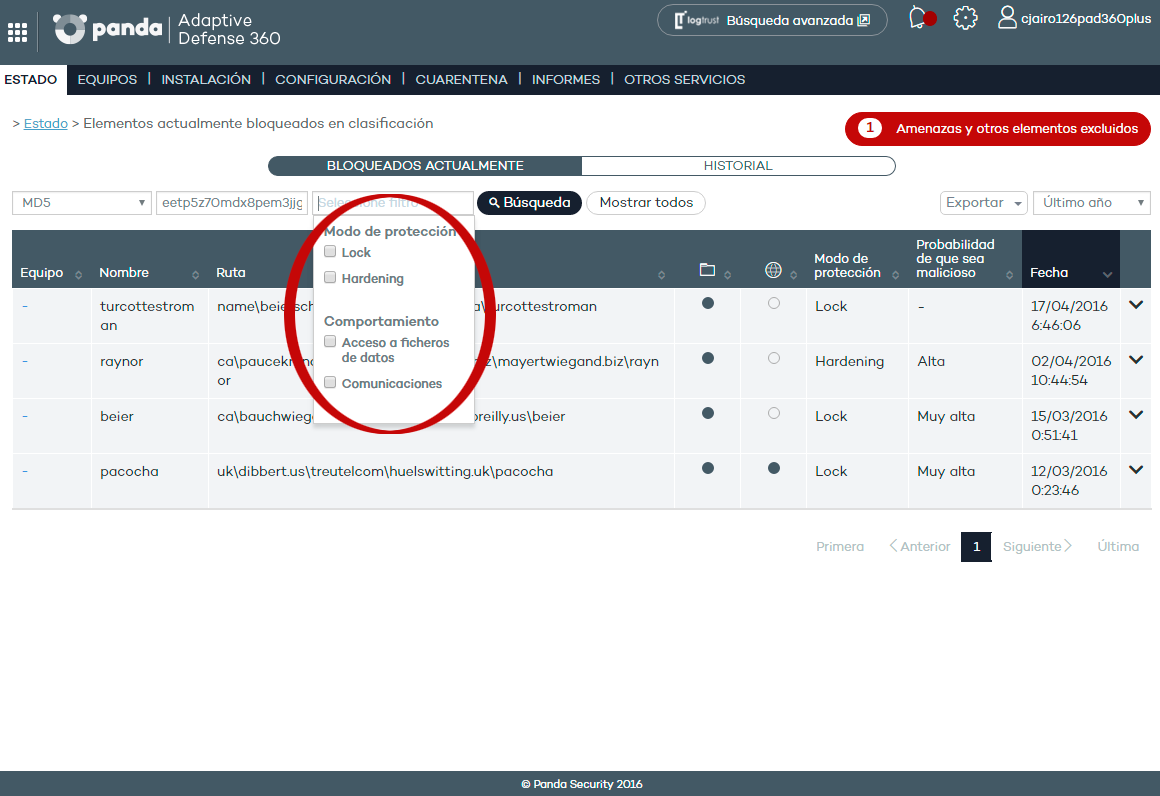

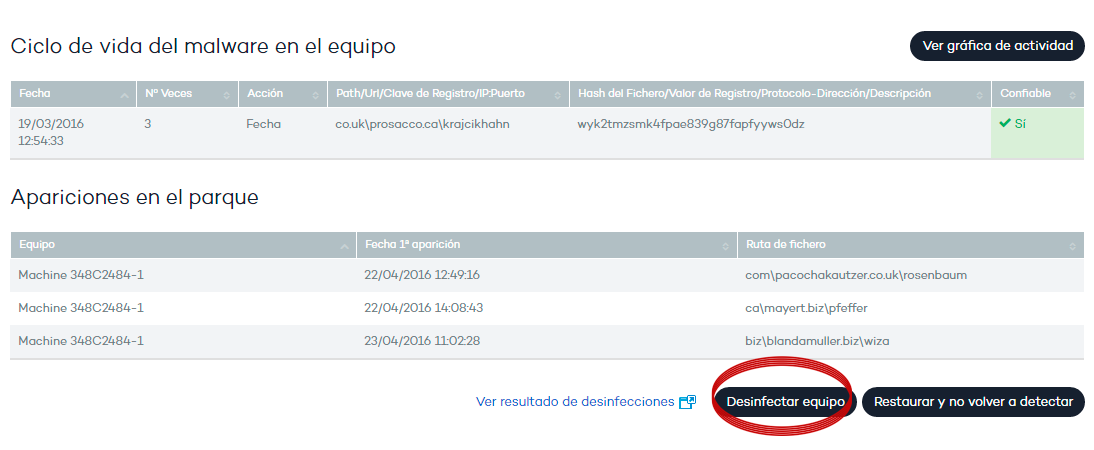

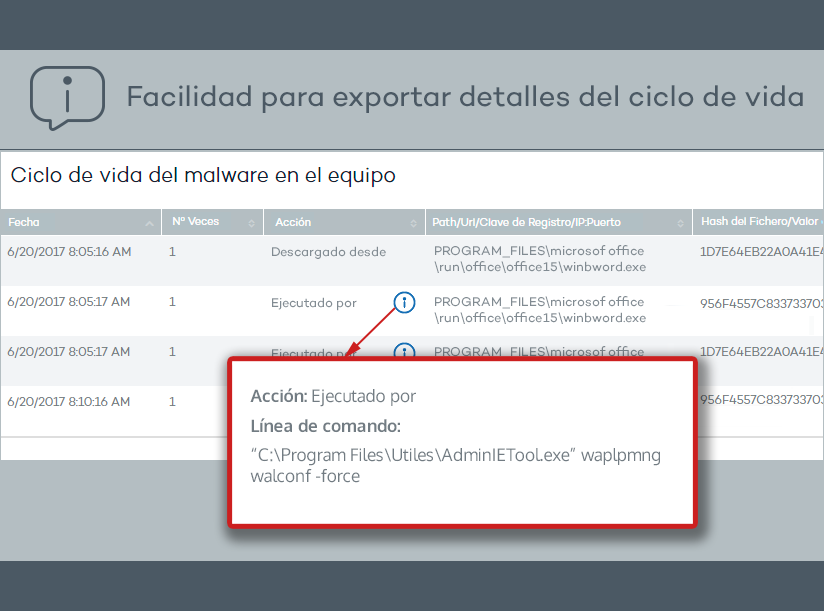

Exportación del detalle del ciclo de vida de una o varias detecciones e información de líneas de comandos y parámetros.

En esta versión, se incluye la funcionalidad de exportación a csv del detalle del ciclo de vida de una detección o bloqueo o de varias detecciones o bloqueos.

Además, se presentará en consola, en el ciclo de vida de una detección, el detalle de la línea de comandos y sus parámetros en caso de que el atacante haga uso de técnicas como por ejemplo el uso de PowerShell.

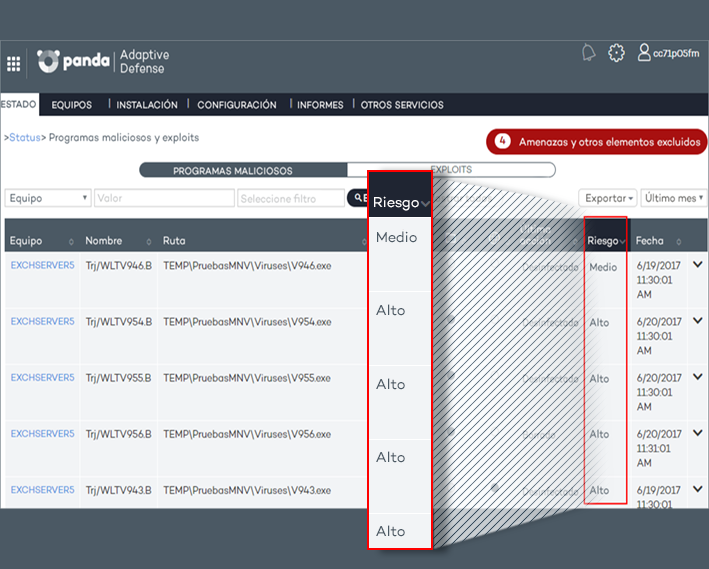

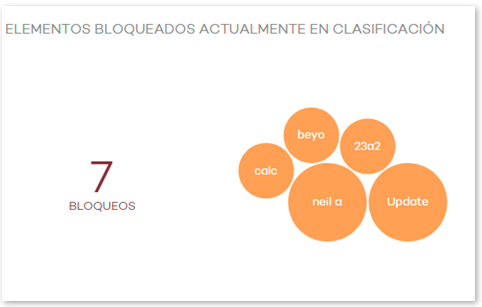

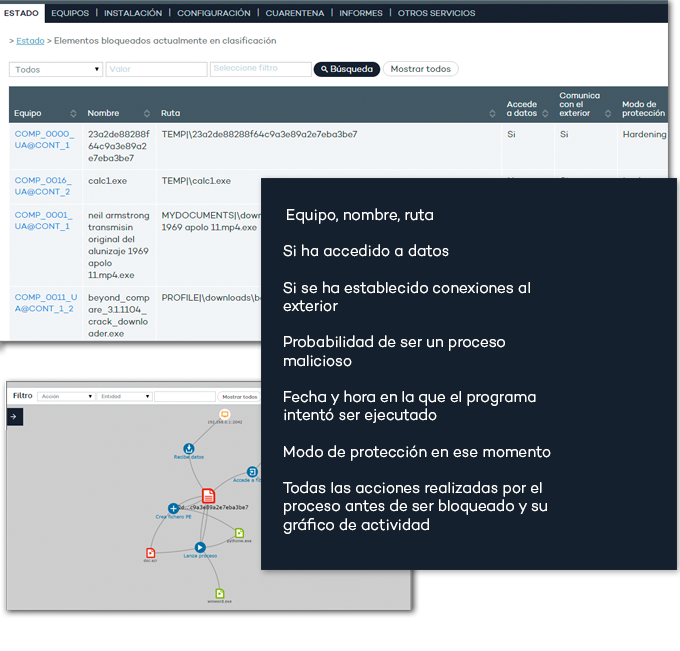

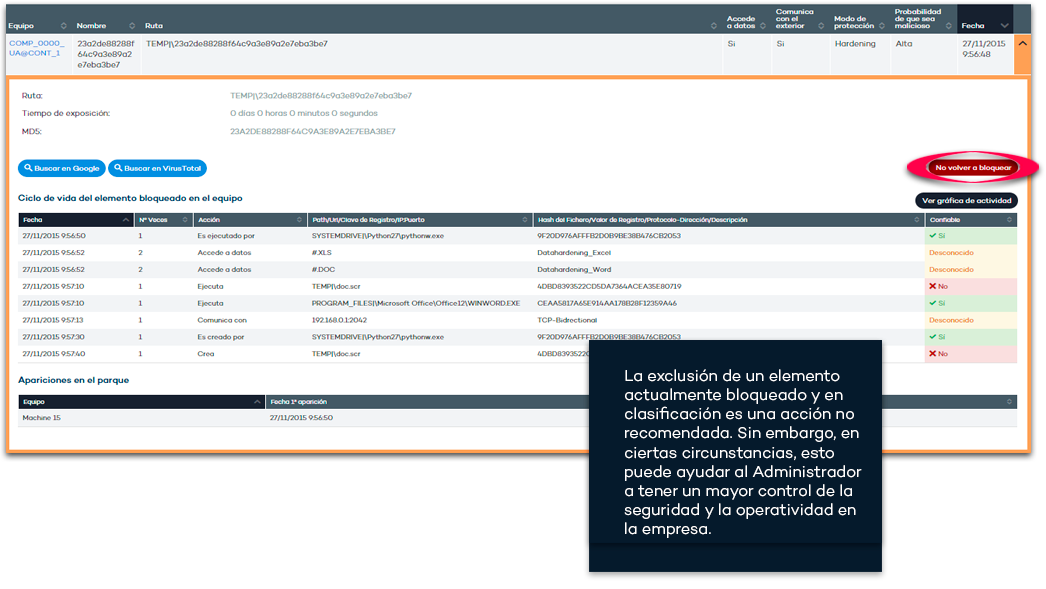

Priorización de acciones de análisis de incidente

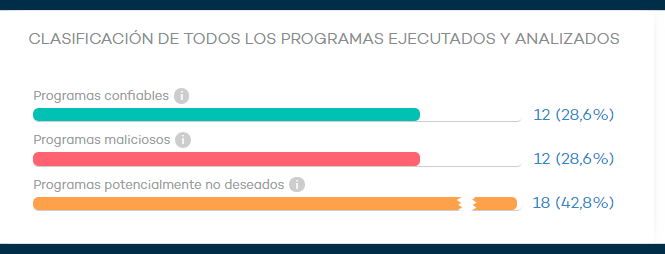

Priorización de las acciones de análisis de incidente (origen, impacto, etc) en la detección de malware o PUP a través del indicador de Riesgo.

- El riesgo es alto cuando el malware o PUP se ha ejecutado antes de ser detectado y ha accedido a ficheros y/o ha establecido conexión a Internet.

- El riesgo es medio cuando el malware o PUP se ha ejecutado antes de ser detectado pero no ha accedido a ficheros y no ha establecido conexión a Internet.

- El riesgo es bajo cuando el malware o PUP no se ha ejecutado antes de ser detectado.